Bienvenido Para la asignación de bienes informáticosa

Informe de políticas

Para la asignación de bienes informáticos

- En caso de reasignaciones y movimientos de bienes informáticos de cómputo personal, periféricos y de telefonía requeridos por las áreas usuarias del FIFONAFE:

- Se deberá realizar la solicitud a la OCBM a través del mecanismo que se tenga implantado (documento o de forma electrónica), dicha solicitud debe ser autorizada por un

Objetivo

Objetivo

La Dirección de Sistemas e Informática, consciente de la necesidad de establecer mecanismos de regulación en relación a servicios de mantenimiento a equipos de cómputo, periféricos,equipos de red y telecomunicaciones que integran la Red Estatal de Informática; establece los siguientes lineamientos para prestar este servicio.Se persiguen los siguientes objetivos:a.Establecer como requisito la incorporación de todos los equipos de cómputo a un programa de mantenimiento preventivo-correctivo de carácter global.

Descripcion de la Actividad

Por parte de la Dirección de Sistemas e Informática, buscar mejoras en:Calidad de atención, calidad de refacciones, menores tiempos de respuestas a fallas.Por parte de las direcciones: Simplificación administrativa en éste concepto, prolongación de la vida útil de los equipos, ahorros en consumo de recursos, mayor productividad al reducir los tiempos muertos por fallas del equipo de cómputo.Por parte de los usuarios: rapidez en la realización de sus funciones, que involucre el uso del equipo de cómputo, al no existir desperfectos, seguridad de su información y equipo de cómputo

Instrucciones para el desarrollo de la actividad:

Los servicios de mantenimiento deberán ser clasificados de acuerdo a dos categorías: equipo crítico y equipo no crítico, dándole prioridad a los equipos críticos.2.Se deberá entender por equipo crítico aquellos cuya función en el sistema de información de la Secretaría es vital o imprescindible. El sistema se paraliza o afecta gran parte de su operatividad con la disfunción de cualquiera de éstos dispositivos. Dentro de esta categoría están los Servidores, Ruteadores, Concentradoresde red, Multiplexores, Bridges y Conmutadores telefónicos. Dentro de esta categoría entra cualquier otro dispositivo que por su falla haga vulnerable o interrumpa al sistema de información. Cualquier otro dispositivo no contemplado como equipo críticoy cuya disfunción no afecta gravemente al sistema de información, se denominará equipo no crítico.3.Únicamente corresponde a la DSI la realización del mantenimiento preventivo y correctivo de los equipos de cómputo http://archivo.transparencia.qroo.gob.mx/SIWQROO/Transparencia/Documentos/15_10654_1.pdf

Descripción de la actividad:

Instrucciones para el desarrollo de la actividad:

http://www.fifonafe.gob.mx/fifonafe/m_legal/PPABICP.pdf

Control interno de un centro de computo

establecer controles para evitar lo errores posibles aunque sean menores.

Debemos tener cuidado de examinar los recursos con que se cuenta, como afectan las actividades al costo, y el servicio que se presta a los usuarios.

Objetivo

1. Controles de Implementación: auditan el proceso de desarrollo de sistemas en diversos puntos para asegurarse que esté adecuadamente controlado y administrado.

2. Controles para el software: sirven para asegurar la seguridad y confiabilidad del software.

3. Controles para el hardware: controles que aseguran la seguridad física y el correcto funcionamiento del hardware de cómputo.

Descripción de la actividad:

Convierte los antiguos elementos de Control Interno en 5 componentes interrelacionados, que se derivan de la forma como la administración maneja el ente económico, y están integrados a los procesos administrativos

Instrucciones para el desarrollo de la actividad:

Organización: Es la creación de una estructura, la cual determine las jerarquías necesarias y agrupación de actividades, con el fin de simplificar las mismas y sus funciones dentro del grupo social.

Dirección: Es el administrador en la realización de los planes, obteniendo una respuesta positiva de sus empleados mediante la comunicación, la supervisión y la motivación de los mismos.

Control: El proceso de determinar lo que se esta llevando a cabo, a fin de establecer las medidas correctivas necesarias y así evitar desviaciones en la ejecución de los planes.

http://msnseguridad.blogspot.com/2012/08/control-y-seguridad-de-un-centro-de.html

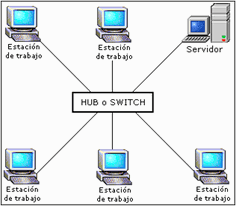

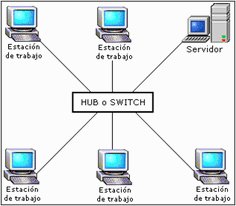

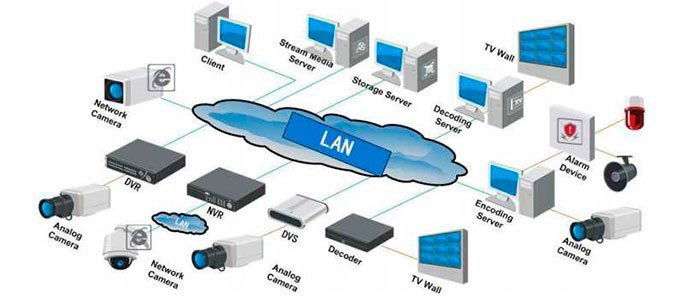

Uso y manejo de redes LAN

Para la construcción de una LAN es necesario tomar en cuenta muchos aspectos con el fin de que la red satisfaga las necesidades de empresas pequeñas, medianas y grandes. Entre las ventajas que existen al separar la redes en 3 niveles es que resulta más fácil diseñar, implementar, mantener y escalar la red, además de hacerla más confiable, con una mejor relación costo/beneficio. Cada capa tiene funciones específicas asignadas y no se refiere necesariamente a una separación física, sino lógica; así que podemos tener distintos dispositivos en una sola capa o un dispositivo haciendo las funciones de más de una de las capas.

Objetivo:

Descripción de la actividad:

- identificación de la normatividad y políticas de uso de redes LAN.

- uso de las redes LAN y WAN.

- Implantación de las políticas de seguridad en servidores de red LAN.

- portada implementacion de las políticas de seguridad en servidores de la red LAN ilustre municipalidad de la estrella introducción presentar a que apunta la tesis, realizar una breve explicación de capítulos. planteamiento del problema.

Instrucciones para el desarrollo de la actividad:

Existen dos clases principales de arquitectura de red local:

- Las redes conectadas, basadas en la tecnología Ethernet, que representan a la mayoría de las conexiones locales. Muchas veces se las denomina redes RJ45 ya que, por lo general, las redes Ethernet usan cables RJ45.

- Las redes inalámbricas, que generalmente usan la tecnología WiFi, correponden a este tipo.

- Varios equipos con el sistema operativo Windows instalado (es posible tener dos equipos con diferentes versiones de Windows en la misma red);

- Tarjetas Ethernet conectadas a un puerto ISA o PCI (con un conector RJ45) o integradas a la placa madre. Asegúrese de que los diodos de la parte posterior de la tarjeta de red, si corresponde, se enciendan cuando el equipo esté encendido y de que el cable esté conectado. También existen adaptadores de red para puertos USB, especialmente en el caso de los adaptadores de red inalámbrica.

https://www.monografias.com/trabajos96/red-area-local/red-area-local.shtml#creacionda

Recursos de apoyo (artículos, videos, bibliografía, infografías, páginas web, etc.):

Producto a entregar:

ATENCO PEREZ ROSALVA

Una Pagina Web